Produits et solutions

Solutions non-commerciales

ModSecurity – www.modsecurity.org

Le pare-feu applicatif Web le plus utilisé est ModSecurity qui est un projet open-source. ModSecurity est actuellement maintenu par TrustWave, une société qui vend également des pare-feu applicatifs Web commerciaux. ModSecurity

utilise généralement un modèle de sécurité négative et a également plusieurs projets connexes qui contribuent à améliorer la solution. ModSecurity Apache est un module pour le serveur web Apache. ModeSecurity Core Rules est un ensemble de règles permettant de déceler les attaques Web les plus courants. Les ModeSecurity Core Rules sont un excellent point de départ pour ceux qui sont novices en configuration du ModSecurity.

Microsoft URLScan – http://www.iis.net/download/urlscan

UrlScan est un outil de sécurité produit par Microsoft qui limite les types de requêtes HTTP qui Microsoft Internet Information Services (IIS) est capable a traiter. En bloquant des requêtes HTTP spécifiques, l’outil de sécurité UrlScan empêche les requêtes potentiellement dangereuses d’atteindre le serveur. UrlScan est implémenté comme un filtre ISAPI (Internet Server Application Programming Interface) qui analyse les requêtes HTTP reçus par IIS. Lorsqu’il est correctement configuré, UrlScan est efficace a réduire l’exposition des Services aux attaques Internet.

Solutions commerciales

Barracuda Networks – http://www.barracudanetworks.com

Barracuda Networks, les plus connus pour leurs pare-feu SPAM, sont entrées dans le monde des firewall applicatifs par l’acquisition de la société NetContinum.

La société vend ses produits comme applicances et possède actuellement deux lignes de produits, le pare-feu applicatif Web et le contrôleur d’applications Web. Le produit pare-feu est orienté vers des PME avec des unités qui ont un débit entre 25 et 100 Mbps. Le contrôleur d’applications Web est un type de produits orienté vers les grands clients. Prix d’un boitier pare-feu commence à 5 500$.

TrustWave – www.trustwave.com

TrustWave offre deux gammes d’appliances, WebDefend et ModSecurity Pro. ModSecurity Pro est basée sur le projet ModSecurity avec des règles de filtrage complémentaires. WebDefend est un produit qui peut être installé dans l’infrastructure réseaux du client ou comme un service externe offert par TrustWave.

Deny All – www.denyall.com

Deny All et leur produit rWeb est une autre option dans l’espace des pare-feu applicatifs Web. Le produit rWeb utilise un modèle de sécurité positive (white list). Le produit offre également des services de cache de compression et d’équilibrage de charge.

F5 – www.f5.com

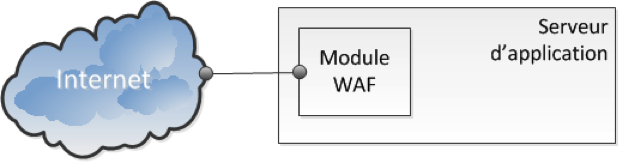

F5 vend un pare-feu applicatif Web comme un module complémentaire pour sa ligne des produits BigIP Application Delivery Controllers ou comme une appliance autonome.

Le module WAF utilise un modèle de sécurité positive pour la définition des politiques de sécurité et est livré avec toutes les fonctionnalités que sont attendus d’un WAF prêts pour les entreprises. Une des caractéristiques les plus intéressantes est l’intégration avec WhiteHat Sentinel Vulnerability Assessment Service qui peut automatiquement créer des règles basés sur les vulnérabilités trouvées à partir d’un scan Sentinel WhiteHat. Le WAF autonome est vendu autour de 28.000$, tandis que le prix des solutions BigIP commence autour de 65.000$.

Imperva – www.imperva.com

Le pare-feu applicatif SecureSphere d’Imperva est l’un des appareils plus réputés du marché. Selon Gartner, Imperva “apparaît le plus souvent sur la liste des produits préférées par les clients de Gartner.» (Young, 2008)

Imperva, utilise ce que la société appelle «l’inspection transparente”, une technologie pour combiner la sécurité avec la haute performance.

Les politiques de sécurité sont basées sur un modèle de sécurité positive et Imperva a également des options pour le suivi de base de données de vulnérabilités. Les prix commencent à 35.000 $.

Pour une liste contenant d’autres solutions consultez le site de OWASP : https://www.owasp.org/index.php/Web_Application_Firewall

Bibliographie (pour le 4 posts concernant les Waf)

[OWASP] https://www.owasp.org

[MISC 60] http://www.ed-diamond.com/produit.php?ref=misc60

[MISC 57] http://www.ed-diamond.com/produit.php?ref=misc57

[WASC] http://www.webappsec.org/

[WAFEC] http://projects.webappsec.org/w/page/13246985/Web%20Application%20Firewall%20Evaluation%20Criteria

You must be logged in to post a comment.